"İnternet güvenlik paketleri ve yazılımları, kullanıcıların İnternet kullanımı deneyimini güvenli hale getirmek için gerekli olan tek çözümün kendileri olduğu şeklinde bir pazarlama yöntemi kullanıyorlar." diyor, Secunia'nın baş teknoloji sorumlusu ve testleri yöneten isim Thomas Kristensen ve devam ediyor "Bizce bu pazarlama tekniği de doğru değil, söylenen de."

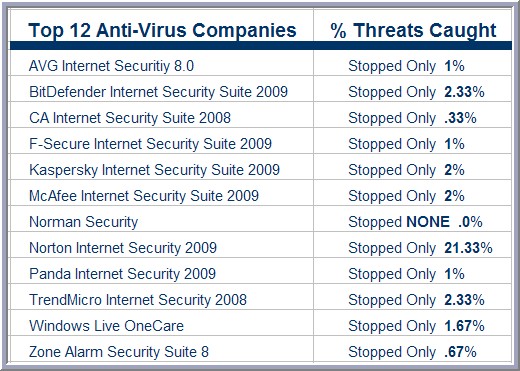

Secunia, Symantec'in Norton Internet Security 2009, Microsoft'un Windows Live OneCare, AVG Technologies'in Internet Security 8.0 ve McAfee'nin Internet Security Suite 2009 yazılımları da dâhil, 12 güvenlik yazılımında, yüzlerce açık saldırısı test etti - bu test sırasında kullanılan kodlardan bazıları, bir savunma açığını tetikler nitelikteyken diğerleri de yararlı yüklerden (payload) oluşuyordu.

Saldırı kodu, çok çeşitli formatlardaki dosyalarla (Office belgeleri dâhil), kusurlu resimlerle ve tarayıcı ve ActiveX hatalarını tetikleyen kötü niyetli sitelerle hedefe taşındı. Hedef, bir Windows XP SP2 kurulu fakat belli başlı yamaların eksik olduğu ve birçok savunmasız programa sahip bir bilgisayardı.

Symantec'in Norton Internet Security 2009'u, 300 saldırıdan sadece 64'ünü yani toplam saldırının sadece %21'ini tespit edebildi. Böyle bile olsa, Norton Internet Security 2009, piyasadaki rakiplerinin çoğunu yenmiş oldu. Trend Micro'nun Internet Security 2008 yazılımı, saldırıların tümünün sadece %2.3'lük kısmını tespit edebildi. Öte yandan McAfee'nin Internet Security Suite 2009'u, saldırıların yüzde ikisini, Microsoft'un OneCare güvenlik programı ise sadece %1.8'ini tanımlayabildi.

Kristensen'e göre mevcut güvenlik yazılımlarının, bu 300 saldırıyı tespit edip silmede bu kadar sıkıntı yaşamalarının nedeni, anti virüs yazılımı üreticileri. Kristensen'in açıklamasına göre İnternet'te başıboş bir şekilde dolanan, bilgisayar korsanlarınca yazılmış olan solucanları, trojan'arı ve casus yazılımlarını (spyware) tespit ederek, yeni isim verdikten sonra, yazılımı sanki yeni bir "buluş" yapmış gibi lanse ederek, yazılımlarını sadece bu tehlikelere karşı güvenilir yapıyorlar.

"Zayıflıkları ve savunmasızlıkları tespit etme konusuna yoğunlaşmıyorlar, sadece İnternet'te var olan tehlikeli verileri tespit etmeye yoğunlaşıyorlar." diyor Kristensen ve ekliyor, "Eğer var olan tehlikeli verileri tespit etmeye ve bunları engellemeye yoğunlaşırsanız, her zaman bilgisayar korsanlarının gerisine düşmüş olursunuz. Tarama mekanizmalarının fark edemediği ve tespit edemediği yeni bir tehlikeli veri yaratmak, kötü niyetli kişiler açısından çok kolay bir iş."

Belirli bir tehlikeli veriyi tespit etmek ve onu tanımlamak için, güvenlik şirketlerinin ilk olarak bir örnek yakalaması, daha sonra bu tehlikeli veri örneğini analiz etmesi ve bu veriyi tespit edecek bir kod yazması gerekmekte. Tabii daha sonra bu yeni kodu kullanıcılara göndermeleri gerekiyor. Kristensen, bu işlemin en fazla saatler alacağını ve tehlikeli veriyle birleştirilmiş yeni bir saldırı olduğunda da aynı işlemin tekrar edilmesi gerektiğini söylüyor.

Tehlikeli veriler yerine, saldırılara bakarak güvenlik yazılımlarının tek bir kodla, birçok kötü niyetli yazılımı durdurabilmesi, özellikle de uzun dönemde daha etkin bir savunma yaratabilmesi gerektiğini vurguluyor Kristensen.

Açıklamasında, "Bilgisayar korsanları savunmasız bir bilgisayara ne kadar farklı tehlikeli veri yüklemeye çalışırlarsa çalışsınlar, Microsoft Office'te bir açık varsa ve birileri bu açığa bir Office belgesiyle saldırı yapabiliyorsa, bu saldırıyı tek bir kodla engelleyebilmelisiniz." diyen Kristensen "Savunmasızlık kodu bulmak bir şekilde daha fazla zaman alıcı olsa da, biz bunun çok daha iyi bir yöntem olduğunu düşünüyoruz." şeklinde sürdürüyor sözlerini.

Secunia'nın savunmasızlık araştırmalarını ve kavram kanıtlama saldırılarını yasal güvenlik yazılımı üreticilerine satmasına rağmen, Kristensen şirketin bu 12 güvenlik programını test etmesinin nedeninin bu olmadığının altını çiziyor. Amaçlarının, sadece işletim sistemi için güvenlik yaması çıkarılmasının değil, tüm yazılımlar için derhal güvenlik yamaları çıkarılmasının ve bu yamaların yazılımlara uygulanmasının gerekliliğini göstermek olduğunu söylüyor. "Bir bilgisayarı korumak için, güvenlik yazılımı tek başına yeterli değildir." diye tekrar ediyor Kristensen ve devam ediyor, "Kullanıcıların her programa yama yapması gerekiyor. Yama yapmak kesinlikle gerekli ve sadece ana programlara değil, üçüncü parti yazılımlara da yama yapılmalı."

Secunia, şirketin güvenlik programlarını deneme işlemlerini ve sonuçları kendi İnternet sitelerinde yayınlıyor. Merak edenlerin bu siteyi ziyaret etmesini öneririz.